Material licenciado sob a licença Creative Commons CC BY-NC 4.0. Esta licença permite que outros distribuam, remixem, adaptem e criem a partir deste material, desde que seja atribuído o devido crédito pela criação original.

site by: puga

Conheça a tecnologia que pode proteger seus dados de forma gratuita e acessível

Texto: Polinho Mota e Lucs

Artes: Messias

Você pode ser uma pessoa que só conhece a Criptografia de “ouvir falar”, mas agora você tem a oportunidade de, assim como a gente, se tornar mais um defensor dessa tecnologia tão cheia de mistérios.

Mas em pouco tempo eu já conseguia entender e me comunicar na língua do pê, talvez porque eu fosse tão

“diferente” quanto aqueles dois homens que ouvi naquele dia. Não demorou muito pra que eu ouvisse a língua do pê nas rádios do bairro, dessa vez na voz da Joelma, que, pra mim, estava estragando o fator secreto da língua secreta, mas entregando tudo num musicão que amo ouvir até hoje.

A gente trouxe três exemplos comuns e simples de codificação justamente para mostrar que a Criptografia está em praticamente todos os lugares. Contudo, é no ambiente digital em que ela se destaca. De acordo com a definição que consta no manual sobre Criptografia da UNESCO:

“Criptografia significa a disciplina que incorpora princípios, meios e métodos para a transformação de dados a fim de ocultar seu conteúdo informativo, estabelecer sua autenticidade, impedir a sua modificação não detectada, impedir o seu repúdio e/ou impedir o seu uso não autorizado”.

Vejam que na definição que colocamos, os meios e métodos são gerais e por isso que dizemos que todas essas formas e exemplos citados podem ser considerados Criptografia. É claro que seu banco não utiliza algo tão simples como a lingua do pê pra proteger seu pix, tampouco o Whatsapp usa o código tênis-polar para criptografar as conversas de ponta a ponta.

Com o avanço da computação e da matemática, essa estratégia de embaralhar e desembaralhar os dados ficou cada vez mais complexa. Atualmente temos algoritmos potentes que conseguem encriptar e desencriptar mensagens tornando o conteúdo inviolável para as pessoas que não têm as chaves de abertura de criptografia.

Além de proteger as comunicações entre humanos e entre máquinas, a definição da UNESCO fala ainda sobre autenticidade, impedir modificação e impedir repúdio. Estas são outras vantagens que a criptografia traz pro seu dia-a-dia sem você notar. Os alertas de troca de chaves (“seu código de segurança mudou”) do WhatsApp, as assinaturas e certificados digitais, as várias formas de estabelecer que a mensagem não foi adulterada, ou vista por quem não faz parte da conversa, permitem que a internet que conhecemos e amamos exista como infraestrutura pública. Assim, diversos serviços possibilitam que dados sensíveis – desde trocar nudes até autorizar transações bancárias – trafeguem por ela.

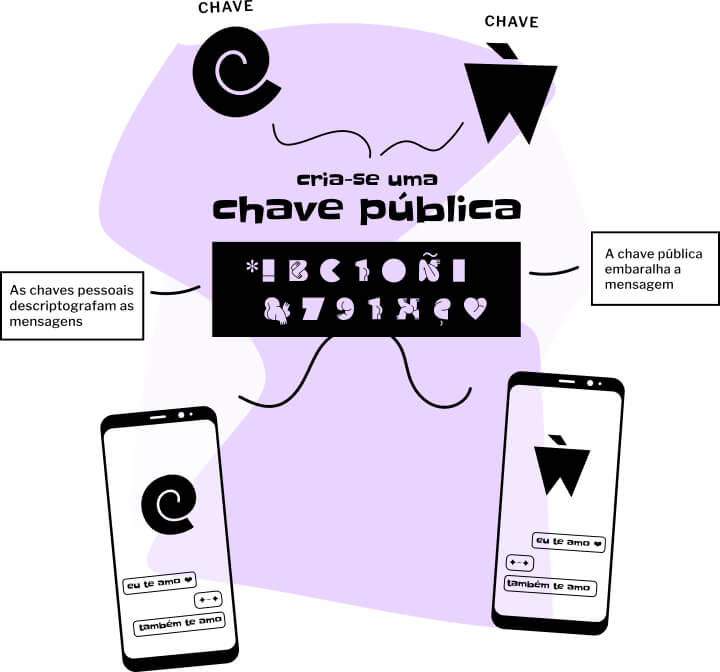

Parte importante da trajetória dessa tecnologia é o que se chama de “criptografia de chave pública”, que permitiu que as comunicações fossem seguras sem depender de um segredo pré-combinado entre as partes.

Nos exemplos que demos no começo, era necessário combinar um método específico, como inverter as sílabas na Gualin ou acrescentar “p” no final de cada uma. Explanar esse método é acabar com a eficácia da tecnologia, pois, com ele, qualquer pessoa consegue “descriptografar” depois de entender como o método funciona.

Por conta deste aspecto, inventou-se formas de fixar o método e torná-lo conhecido, usando, no lugar do segredo, um código para fazer e desfazer a criptografia. E você já deve ter feito isso no seu dia a dia, viu? Se já protegeu arquivos .ZIP ou PDFs com senha, é exatamente criptografia de chave pública. Também é o mesmo mecanismo para toda vez que você bloqueia e desbloqueia seu celular com códigos na tela.

Tudo muito bom, mas pensa agora como funciona se estamos nos falando por um meio de comunicação suscetível a bisbilhoteiros, como a Internet, e não combinamos uma senha antes? Passar a senha pelo próprio meio é inviável porque quem quer que esteja escutando vai poder vê-la e daí decodificar todo o resto.

A solução para isso é matematicamente complicada, mas o resumo do resumo é: cada lado da comunicação cria sua própria senha, que seria a chave privada. Ela pode ser gerada por você manualmente ou em algum aplicativo que combine letras, números e outros caracteres, como o RoboForm.

Dessa senha protegidérrima se deriva uma outra “senha”, mas que pode ser divulgada aos quatro ventos: é a “chave pública”. Ela é o código necessário para embaralhar as mensagens pra você (e só pra você), mas que não funciona para desembaralhar, tarefa que só a chave privada consegue realizar. A chave pública não precisa ser gerada pelas pessoas participantes da conversa, o próprio software ou aplicação irá gerá-la e distribuí-la. Sendo assim, a sua mensagem sai integralmente do seu aparelho, é embaralhada pela chave pública e fica assim até que o outro receptor a receba e desembarelhe com a chave pessoal. Isso não é bruxaria, isso é criptografia! Veja mais detalhes na nossa ilustração abaixo:

Bagunçou as ideias? Normal! É porque, em geral, todo esse sistema avançado de chaves e trocas de códigos acontecem sem que você veja ou ative algum comando. Os sistemas e aplicações que trabalham com criptografia de ponta a ponta são elaborados assim desde sua origem para poder garantir que as transações sejam incorruptíveis. É justamente dessa forma, que muitas empresas e países que trabalham com tecnologia garantem seus negócios, dando proteção aos usuários e possibilitando que nem mesmo os servidores que concentram essas trocas possam ter acesso à mensagem original, apenas criptografada. Por outro lado, existem os negócios que obtêm lucro justamente a partir da troca de informação. Quem não lembra de 2014, quando um tal Edward Snowden fez revelações bombásticas sobre como as agências de inteligência dos EUA e outros países obrigavam os serviços a entregar as mensagens trocadas para espionagem?

Daí a importância de existirem iniciativas livres, gratuitas e abertas para que a gente garanta que TODA conversa e troca de mensagem não seja interceptada por ninguém. Desde os anos 1970 a gente sente esse avanço e quanto mais falamos e exigimos melhorias no tema, melhor fica o cenário. Não à toa vimos a adoção em massa da criptografia de chave pública chamada “de ponta a ponta”, que hoje está no seu WhatsApp e protege a todes nós, não só dos olhos da NASA, como também de ameaças bem mais tangíveis, como golpes e fraudes.

A Criptografia é popularizada, mas não é popular. Ou seja, embora quase todo mundo utilize essa técnica no seu dia a dia, a maioria das pessoas não sabe ao certo como ela funciona ou ainda como podem usá-la a seu favor.

É por isso que muitos coletivos e organizações realizam atividades que deem mais visibilidade a esse tema e estimulem as pessoas a ficarem mais ligadas no tema.

Wilson Guilherme cita alguns desses eventos em artigo publicado pelo IrisBh, entre eles “as articulações de criptofestas desenhadas desde 2012 na Austrália, e com considerável articulação no Brasil, como a CriptoTrem (Belo Horizonte ); a CriptoRave (São Paulo); a CryptoFesta (Taubaté); a CriptoFesta (Recife); a nanoCRYPTOFesta (Tarrafa); o Criptobaile(Distrito Federal), a CriptoFunk (Rio de Janeiro); a CriptoJP (João Pessoa); e a CriptoBaião (Fortaleza)”

E nesta tendência das criptofestas, destacamos a nossa CriptoFunk, que acontece na Favela da Maré, no Rio de Janeiro e tem o data_labe como uma das organizações proponentes junto com Intervozes, Observatório de Favelas, Olabi, e conta com ativistas independentes na criação, como Amarela e u Lucs, que vos fala. Nesse evento, a gente defende que a proteção dos dados e conteúdos também significa a proteção de nossos corpos como pessoas periféricas.

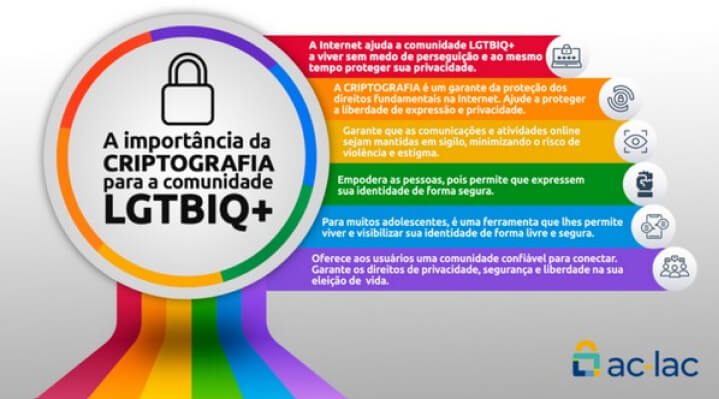

Quem já teve alguma pasta ou arquivo acessados de forma imprópria ou sem permissão talvez esteja agora pensando “e se eu tivesse criptografado tudo?” Pois é! Muita gente não sabe que é possível criptografar pastas inteiras, celulares, computadores e assim vivermos mais despreocupados de sermos “expostos” ou “pegos” por qualquer pessoa. A criptografia é uma técnica fundamental para a nossa segurança e privacidade, principalmente por sermos pessoas negras e/ou LGBTQIAP+, isto é, grupos social e historicamente mais vulneráveis a violências.

Não à toa a Aliança para Criptografia na América Latina e Caribe, a AC-LAC, publicou um guia sobre criptografia para grupos minorizados, que enfatiza o quanto a técnica é fundamental para a sociedade e mais ainda para grupos LGBTQIAP+.

É claro que só a criptografia jamais garantirá a nossa privacidade e segurança de forma ampla, precisamos de outras políticas e formas que garantam nossa vida. Porém, utilizamos a Criptografia para guardar arquivos e documentos muito preciosos, como senhas e bases de dados que contenham informações pessoais e sensíveis. Sugerimos a adoção do programa VeraCrypt para proteger arquivos, drives, dispositivos de forma simples e MUITO segura. Pra quem quiser aprender como faz basta seguir esse vídeo tutorial:

O bonde da Criptografia só cresce, e agosto já virou um mês pra reunir geral e multiplicar atividades sobre o tema pelo país. Nesse ano, a CriptoAgosto, mobilização idealizada pela Coalizão de Direitos na Rede, contou com atividades de quatro coletivos de diferentes regiões do Brasil.

O Coletivo Jovem de Expressão, de Ceilândia, no Distrito Federal, realizou uma roda de conversa sobre Criptografia, uma oficina de projeção de vídeo em espaços urbanos e um ballroom.

Falando em ballroom, é incrível como nós da comunidade LGBTQIAP+ sempre arrumamos um jeito de se disfarçar, se proteger e se camuflar, né? Os bailes da cultura ballroom sempre foram uma forma de auto celebração e fortalecimento coletivo. Nada mais estratégico do que usar criptografia para ter mais segurança nos ambientes digitais, certo?

Outro grupo que queremos destacar nessa CriptoAgosto são nossas parceiras da Rede Jandyras, do Pará. Você pode conhecer mais sobre elas e os demais coletivos na live de lançamento da CriptoAgosto.

Ufa! Se você chegou até aqui e quer fazer parte desse bonde também, bora continuar esse papo pelas redes sociais. Que tal você contar pra gente o que achou do Veracrypt ou como gostaria de usar a Criptografia aí no seu corre? Fale com a gente em @data_labe na rede de sua preferência.

Você pode colaborar de várias formas e investir em educação, pesquisa e jornalismo comprometidos com as favelas e seus moradores.

Material licenciado sob a licença Creative Commons CC BY-NC 4.0. Esta licença permite que outros distribuam, remixem, adaptem e criem a partir deste material, desde que seja atribuído o devido crédito pela criação original.

Todo mês uma seleção braba de conteúdos sobre dados, tecnologias, favelas e direitos humanos.